說起瀨尿蝦攻擊,你可能一頭霧水,但這種網絡騷擾手法其實在台灣越來越常見。我記得第一次聽到這個詞時,還以為是海鮮料理呢!後來才發現,它指的是一種低強度但持續的網絡攻擊,就像瀨尿蝦一樣煩人又難纏。今天,咱們就來聊聊瀨尿蝦攻擊的方方面面,從定義到防護,幫你徹底解惑。

為什麼要關心瀨尿蝦攻擊?因為它可能悄悄影響你的網絡生活。比如,網站突然變慢,或者收到一堆垃圾郵件,背後可能就是瀨尿蝦攻擊在搞鬼。說實在的,這種攻擊雖然不像大規模黑客入侵那麼嚇人,但長期下來真的很惱人。

什麼是瀨尿蝦攻擊?

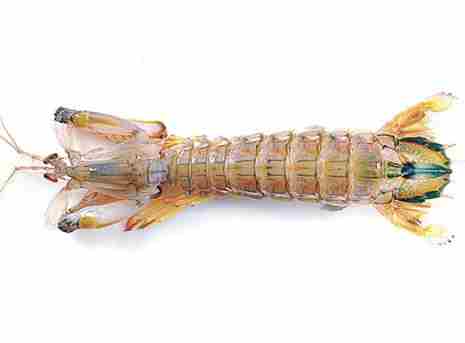

瀨尿蝦攻擊,簡單來說,是一種以騷擾為主的網絡攻擊手法。攻擊者通過持續的小規模動作,比如發送少量垃圾流量或頻繁試探,來干擾目標的正常運作。這種攻擊之所以叫「瀨尿蝦」,是因為它像這種蝦一樣,雖然個頭小,但 persistence 很強,讓人防不勝防。

我個人覺得,瀨尿蝦攻擊最煩人的地方在於它的隱蔽性。它不會一下子癱瘓你的系統,而是慢慢消耗資源。比如,一個網站如果經常遭到瀨尿蝦攻擊,可能導致訪問速度下降,用戶體驗變差。這種攻擊手法在中小型企業中尤其常見,因為攻擊成本低,效果卻顯著。

瀨尿蝦攻擊的由來

瀨尿蝦攻擊這個詞,據說源自台灣的網絡俚語。早期在遊戲社區中,玩家用「瀨尿蝦」來形容那些不斷騷擾對手的行為。後來,這個詞擴展到網絡安全領域,泛指任何低強度但持續的騷擾式攻擊。

難道這種攻擊無法避免嗎?其實不然。通過了解其原理,我們可以更好地防範。瀨尿蝦攻擊通常依賴於自動化工具,攻擊者會利用殭屍網絡或簡單腳本,發起頻繁但小量的請求。這使得傳統防火牆有時難以識別,因為流量看起來「正常」。

瀨尿蝦攻擊的常見手法

瀨尿蝦攻擊的手法多樣,但核心都是「持續騷擾」。下面我列出幾種常見類型,並用表格比較一下,讓你一目了然。

| 攻擊手法 | 描述 | 影響 |

|---|---|---|

| 低速率DDoS | 發送少量但持續的流量,耗盡資源 | 服務變慢,響應延遲 |

| 頻繁登錄嘗試 | 不斷試探賬戶密碼,雖不成功但造成騷擾 | 賬戶鎖定,管理負擔增加 |

| 垃圾郵件轟炸 | 定時發送少量垃圾郵件,干擾日常工作 | 郵箱擁堵,重要信息遺漏 |

從表格中可以看出,瀨尿蝦攻擊雖然單次影響小,但累積起來很麻煩。我曾經幫一個朋友處理過他的網站,就是因為瀨尿蝦攻擊導致訪問量異常。後來我們發現,攻擊者每分鐘只發送幾個請求,但持續了整整一周!這種攻擊手法真的很考驗耐心。

如何識別瀨尿蝦攻擊

識別瀨尿蝦攻擊需要細心觀察。常見的跡象包括:網絡流量出現規律的小峰值、日誌中頻繁出現相同IP的訪問、或者系統資源無故消耗。如果你發現這些情況,可能就要警惕了。

說實在的,有時候瀨尿蝦攻擊容易被誤認為是正常流量。但通過工具如網絡監控軟件,可以幫助區分。例如,使用台灣電腦網絡危機處理暨協調中心(TWCERT/CC)提供的資源,可以學習如何分析流量模式。

防禦瀨尿蝦攻擊的實用策略

防禦瀨尿蝦攻擊,關鍵在於「持續監控」和「多層防護」。下面我分享一些實用方法,這些都是從實際經驗中總結出來的。

- 加強訪問控制:設置登錄失敗限制,避免頻繁試探。比如,如果同一IP在短時間內多次嘗試登錄,就暫時封鎖。

- 使用WAF(Web應用防火牆):WAF可以過濾異常流量,識別瀨尿蝦攻擊的特徵。我推薦參考國家資通安全會報技術服务中心的指南,選擇合適的解決方案。

- 定期更新系統:修補漏洞,減少攻擊面。很多瀨尿蝦攻擊利用舊漏洞,更新可以大大降低風險。

除了技術措施,用戶教育也很重要。畢竟,瀨尿蝦攻擊往往針對人的習慣。比如,教導員工不要點擊可疑鏈接,可以減少垃圾郵件的影響。

個人用戶如何自保

對於個人用戶,防禦瀨尿蝦攻擊相對簡單。首先,使用強密碼並啟用雙因素認證。這樣即使攻擊者嘗試登錄,也很難成功。其次,安裝防毒軟件,並保持更新。我個人用過幾款軟件,發現定期掃描能有效阻止騷擾。

另外,注意網絡行為。避免在公開場合分享太多個人信息,因為瀨尿蝦攻擊可能從社交工程開始。說真的,我有次因為在論壇上留了郵箱,結果收到一堆垃圾郵件,後來才明白是瀨尿蝦攻擊的變種。

企業級的防護措施

企業面對瀨尿蝦攻擊時,需要更全面的策略。除了上述方法,還可以考慮:部署入侵檢測系統(IDS)、進行安全審計、以及建立應急響應計劃。企業可以參考美國網路安全與基礎設施安全局(CISA)的建議,制定長遠防護方案。

我參與過一個中小企業的項目,他們通過強化網絡分段,成功減少了瀨尿蝦攻擊的影響。關鍵是,不要以為小攻擊就不值得重視——瀨尿蝦攻擊可能正是大問題的前兆。

真實案例分享

來看看幾個真實的瀨尿蝦攻擊案例。這些例子來自公開報告,能幫助你更直觀地理解。

案例一:一家台灣電商網站遭到瀨尿蝦攻擊,攻擊者每小時發送少量假訂單,導致系統後台頻繁警報。雖然單次影響小,但員工疲於處理,最終影響了正常業務。後來,他們通過導入自動化過濾工具,才解決問題。

案例二:一個個人博客被瀨尿蝦攻擊盯上,攻擊者持續提交垃圾評論。博主一開始沒在意,直到網站排名下降才發現問題。這顯示了瀨尿蝦攻擊對SEO的潛在危害。

從這些案例中,我們學到:瀨尿蝦攻擊可能發生在任何場景,及早識別是關鍵。

常見問題解答

這些問題覆蓋了用戶的主要關注點。如果你有更多疑問,可以查閱Cloudflare的DDoS防護指南,雖然重點不同,但原理相通。

總結

瀨尿蝦攻擊雖然不像大型黑客事件那麼引人注目,但它的持久性和騷擾性不容小覷。通過本文的介紹,希望你對這種攻擊有了更深的了解。記住,防禦的關鍵在於持續監控和綜合措施。

最後,我想說:網絡安全沒有小事。瀨尿蝦攻擊提醒我們,即使是小威脅,也該認真对待。如果你有相關經驗,歡迎分享——咱們一起學習,讓網絡環境更安全。